轉貼:Google、Microsoft、Yahoo 等公司對網絡通訊的保密措施足夠嗎?

阿恆

原文網站:Google、Microsoft、Yahoo 等公司對網絡通訊的保密措施足夠嗎? (原文網站已關閉)

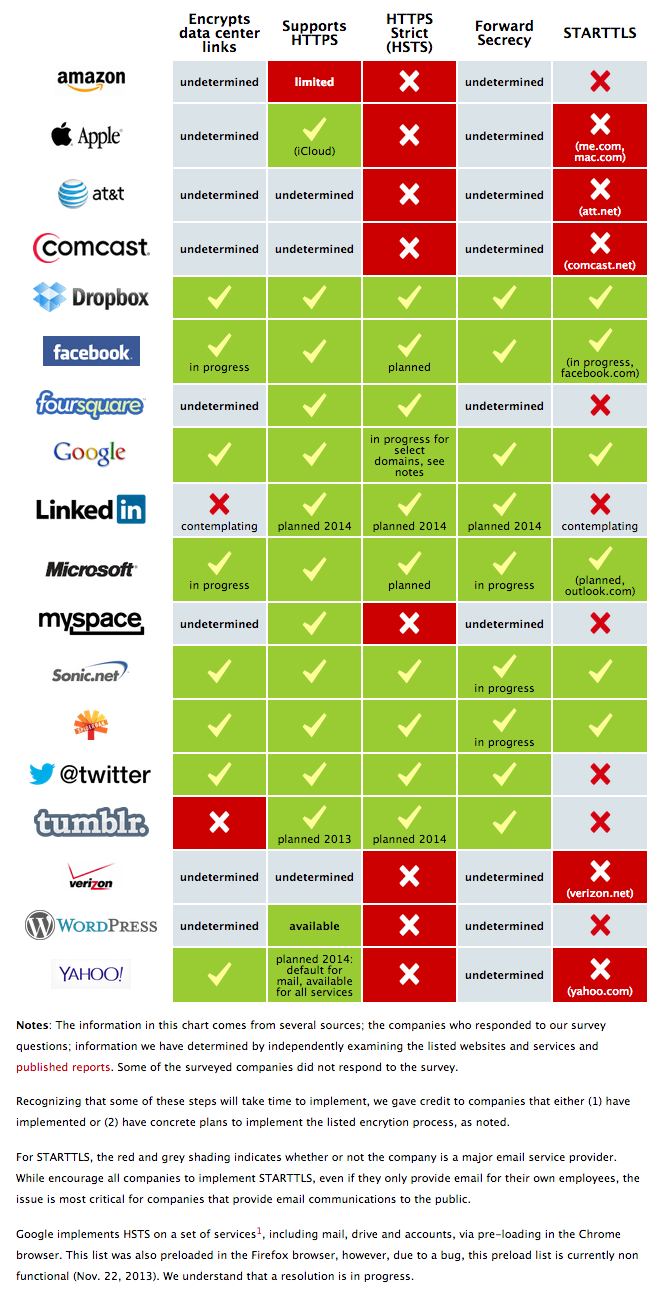

鑒於各國情報機關積極監視網絡上的通訊,Electronic Frontier Foundation (EFF) 調查主要的網上服務企業如何保障網絡通訊不受監視,並製成列表供我們參考。EFF 從五方面評估企業保護網絡通訊的工作,獲得滿分的只有寥寥幾家,包括 Dropbox, SpiderOak 和 Sonic.net,Google 的完成度也十分高。另一方面,Microsoft, Yahoo, Amazon 等一些我們熟悉,每天對媒體高呼多麼注重資料的保障和客戶隱私安全性的公司,對網絡通訊的保護卻嚴重不足。

斯諾登的文件揭露美國國家安全局 (NSA) 透過監聽互聯網光纖主幹上的通訊,和 IT 企業數據中心之間的通訊,肆意侵犯網民的隱私。一葉知秋,其他國家的情報機關也在做同樣的事,唯一的分別是他們的員工裏面沒有斯諾登。所以 EFF 認為任何東西在進入網絡前都必須加密,為此他們提出了五項建議,並就此評估大型的 IT 企業對保護網絡通訊的工作。

當然這五項建議並不能使我們完全擺脫情報機關的監視,尤其是當他們看上了你,他們大可逼使 IT 企業透露你的資料,例如你的 IP 地址和使用服務的歷史紀錄。但至少在某些國家,尤其是一些較為民主的國家,情報機關需要向法庭申請許可令,即使法庭只是一個橡皮圖章,最低限度負責任的企業還有一個平台可以反抗一下。

EFF 的五項評估包括:

為數據中心之間的通訊加密:自從斯諾登揭露 NSA 偷聽 Google 和 Yahoo 數據中心 (Data Centers) 之間的通訊後,我們知道除了用戶和企業之間的通訊要加密外,企業和企業之間的通訊也要加密。

支援 HTTPS:HTTPS 確保網站和用戶之間的通訊數據都被加密,這可說是最基本的保護。儘管如此,我們仍可看到 Amazon 和 Yahoo 連這麼基本的工作都做不好。

使用 HSTS:為了確保瀏覽器與網站之間的所有通訊都使用 HTTPS (而非僅限於包含機密資訊的頁面),在建立安全通訊渠道的時候,網站應使用 HSTS 告訴瀏覽器這個網站只使用 HTTPS,任何情況下不能使用 HTTP 與這個網站聯繫。

完美遠期保密:這是 HTTPS 下一種加密技術,HTTPS 的解密鑰匙萬一被破解,或者被情報機關強逼網站透露,也不能解讀過去使用這條鑰匙加密的通訊。

STARTTLS:這是加密電郵伺服器通訊的一種網絡協定。從用戶傳送到伺服器 (SMTP Server) 的電子郵件可以藉著 SSL/TLS 加密,但是伺服器與伺服器之間的通訊便要靠 STARTTLS 加密。